Datenschutz und Datensicherheit

Entwurfsmuster für die Absicherung von LLM-Agenten

In Design Patterns for Securing LLM Agents against Prompt Injections von Florian Tramèr et al. werden eine Reihe von Entwurfsmustern für LLM-Agenten beschreiben, die das Risiko von Prompt Injections erheblich mindern. Sie beschränken die Aktionen von Agenten ein, um sie nicht beliebige Aufgaben lösen zu lassen. Diese Entwurfsmuster stellen für uns einen guten Kompromiss zwischen dem Nutzen der Agenten und der Sicherheit dar.

Diese neue Arbeit liefert eine solide Erklärung von Prompt Injections und schlägt dann sechs Entwurfsmuster vor, um sich dagegen zu schützen:

Der Problembereich

Die Autor*innen des Papers beschreiben die Tragweite des Problems folgendermaßen:

„Solange sowohl Agenten als auch ihre Verteidigung auf der aktuellen Klasse von Sprachmodellen beruhen, ist es unserer Meinung nach unwahrscheinlich, dass Allzweck-Agenten sinnvolle und zuverlässige Sicherheitsgarantien bieten können.

Dies führt zu einer produktiveren Frage: Welche Arten von Agenten können wir heute bauen, die nützliche Arbeit leisten und gleichzeitig Widerstand gegen Prompt-Injection-Angriffe bieten? In diesem Abschnitt stellen wir eine Reihe von Entwurfsmustern für LLM-Agenten vor, die darauf abzielen, das Risiko von Prompt-Injection-Angriffen zu mindern, wenn nicht sogar ganz zu eliminieren. Diese Muster erlegen den Agenten absichtliche Beschränkungen auf, die ihre Fähigkeit, beliebige Aufgaben auszuführen, explizit einschränken.“

M. a. W.: Die Autor*innen haben keine Patentlösung gegen Prompt Injection, also bieten sie realistische Kompromisse, nämlich die Fähigkeit von Agenten einzuschränken, beliebige Aufgaben auszuführen. Dies mag zwar nicht befriedigend erscheinen, ist aber dafür umso glaubwürdiger.

„Die von uns vorgeschlagenen Entwurfsmuster haben ein gemeinsames Leitprinzip: Sobald ein LLM-Agent nicht vertrauenswürdige Eingaben erhalten hat, muss er so eingeschränkt werden, dass es für diese Eingaben unmöglich ist, Folgeaktionen auszulösen, d. h. Aktionen mit negativen Nebeneffekten für das System oder seine Umgebung. Dies bedeutet zumindest, dass eingeschränkte Agenten keine Werkzeuge aufrufen können, die die Integrität oder Vertraulichkeit des Systems beeinträchtigen können. Darüber hinaus sollten ihre Ausgaben keine nachgelagerten Risiken bergen – wie z. B. das Ausschleusen sensibler Informationen z. B. über eingebettete Links) oder die Manipulation künftigen Agentenverhaltens z. B. schädliche Antworten auf die Anfrage eines Users).“

Jede Berührung mit einem potenziell bösartigen Token kann also die Ausgabe für diesen Prompt vollständig verfälschen. Damit kann ein Angriff über einen eingeschleusten Token die vollständige Kontrolle darüber erhalten, was als Nächstes passiert. Das bedeutet, dass nicht nur die Textausgabe des LLM übernommen werden kann, sondern auch alle Tool-Aufrufe, die das LLM möglicherweise auslösen kann.

Lasst uns nun ihre Entwurfsmuster genauer anschauen.

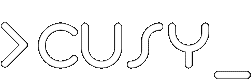

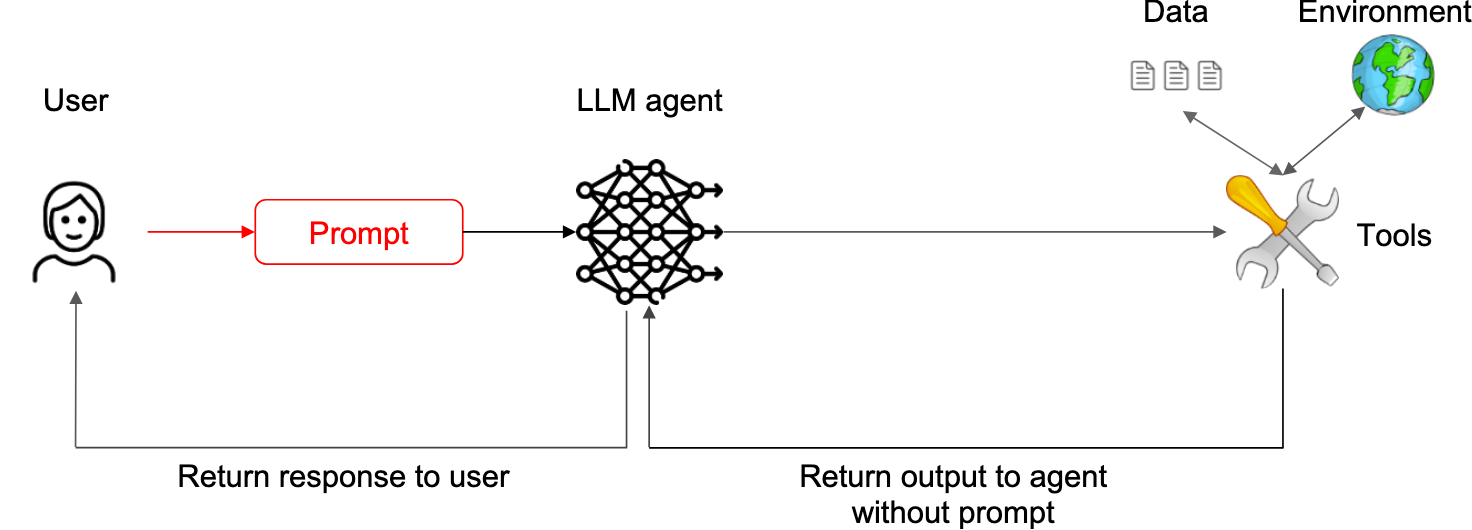

Aktions-Auswahl-Muster

„Ein relativ einfaches Muster, das Agenten immun gegen Prompt Injections macht, ihnen aber dennoch erlaubt, externe Aktionen durchzuführen, besteht darin, jegliche Rückkopplung dieser Aktionen in den Agenten zu verhindern.“

Die rote Farbe steht für nicht vertrauenswürdige Daten. Die LLM übersetzt hier zwischen einer Aufforderung in natürlicher Sprache und einer Reihe von vordefinierten Aktionen, die über nicht vertrauenswürdige Daten ausgeführt werden sollen.

Agenten können Tools auslösen, aber sie können nicht mit den Antworten dieser Tools konfrontiert werden oder darauf reagieren. Sie können keine E-Mail lesen oder eine Webseite abrufen, aber sie können Aktionen auslösen wie ‚die Benutzer*innen zu dieser Webseite schicken‘ oder ‚den Benutzer*innen diese Nachricht anzeigen‘.

Die Autor*innen fassen dieses Muster als LLM-modulated switch statement zusammen.

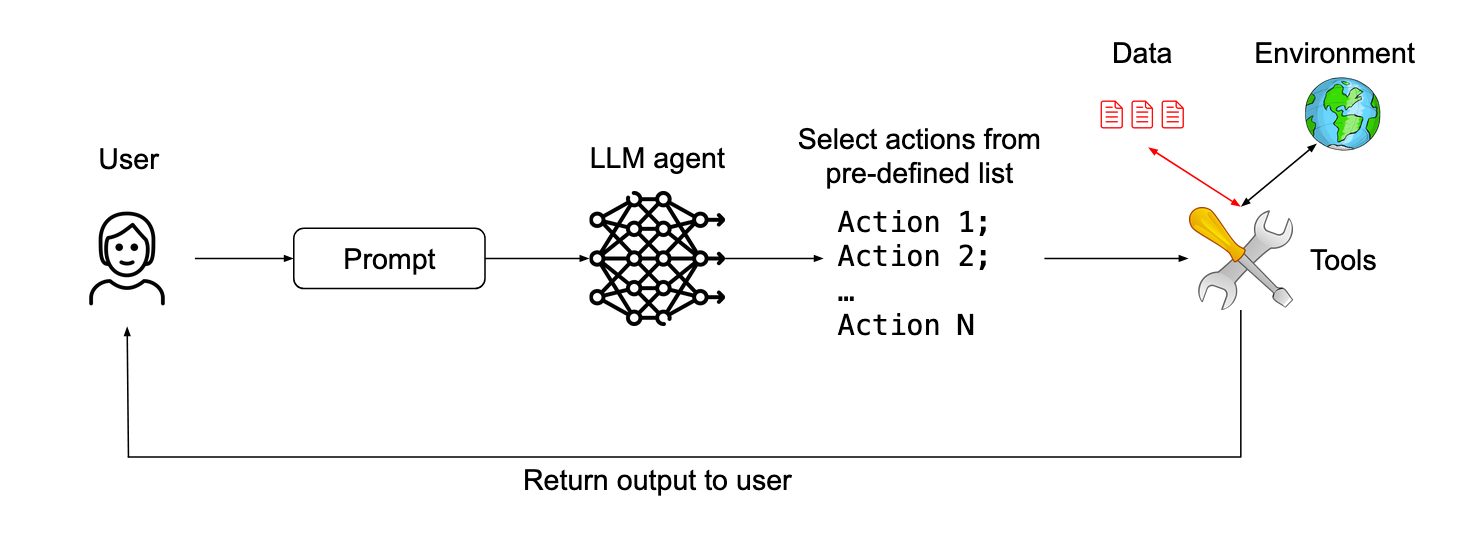

Plan-Dann-Ausführen-Muster

„Ein freizügigerer Ansatz besteht darin, eine Rückmeldung der Tool-Ausgaben an den Agenten zuzulassen, aber zu verhindern, dass die Tool-Ausgaben die Auswahl der vom Agenten durchgeführten Aktionen beeinflussen.“

Vor der Verarbeitung nicht vertrauenswürdiger Daten definiert das LLM einen Plan, der aus einer Reihe zulässiger Werkzeugaufrufe besteht. Eine Prompt-Injektion kann das LLM dann nicht dazu zwingen, ein Werkzeug auszuführen, das nicht Teil des definierten Plans ist.

Die Idee dabei ist, die Tool-Aufrufe im Voraus zu planen, bevor es zu einem Kontakt mit nicht vertrauenswürdigen Inhalten kommt. Dies ermöglicht anspruchsvolle Aktionsfolgen, ohne dass die Gefahr besteht, dass eine dieser Aktionen bösartige Anweisungen enthält, die dann später ungeplante schädliche Aktionen auslösen.

In ihrem Beispiel wird Sende den heutigen Terminplan an meinen Chef John Doe in einen calendar.read()- gefolgt von einem email.write(…, "john.doe@company.com")-Aufruf. Die Ausgabe von calendar.read() kann zwar den Text der gesendeten E-Mail beschädigen, aber nicht den Empfänger dieser E-Mail ändern.

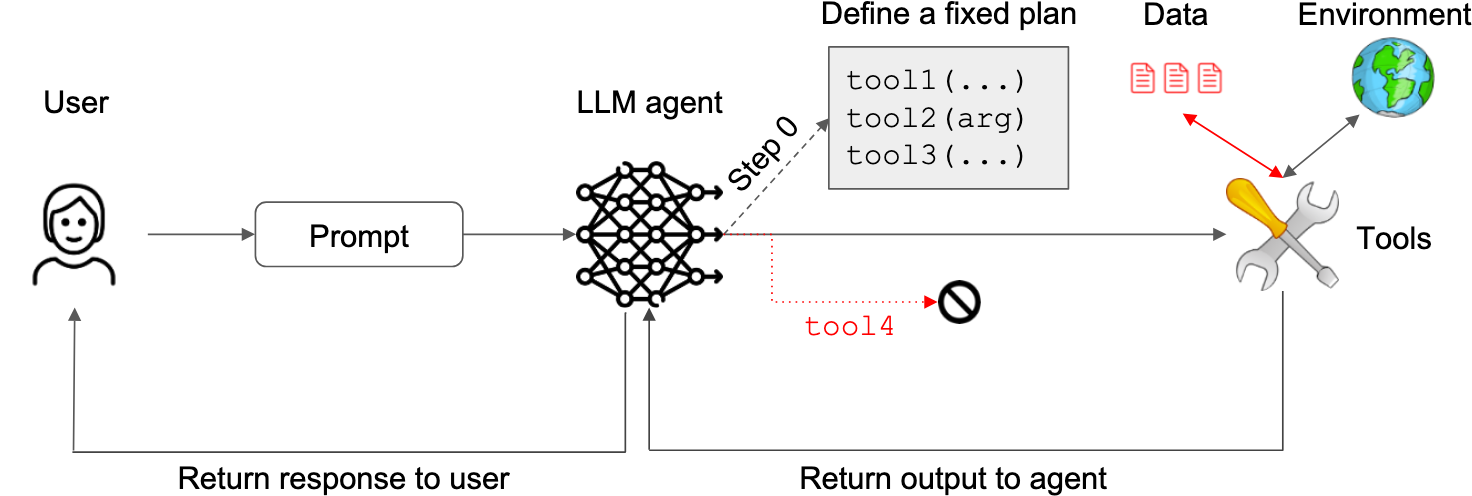

LLM-Map-Reduce-Muster

Das vorherige Muster ermöglichte es bösartigen Anweisungen, den an den nächsten Schritt gesendeten Inhalt zu beeinflussen. Das Map-Reduce-Muster umfasst Unteragenten, die angewiesen werden, mit nicht vertrauenswürdigen Inhalten konfrontiert zu werden und deren Ergebnisse später sicher aggregiert werden.

Nicht vertrauenswürdige Dokumente werden unabhängig voneinander verarbeitet, um sicherzustellen, dass ein bösartiges Dokument die Verarbeitung eines anderen Dokuments nicht beeinflussen kann.

In ihrem Beispiel wird ein Agent gebeten, Dateien mit den Rechnungen dieses Monats zu finden und sie an die Buchhaltungsabteilung zu senden. Jede Datei wird von einem Unteragenten verarbeitet, der mit einem Booleschen Wert antwortet, der angibt, ob die Datei relevant ist oder nicht. Dateien, die als relevant eingestuft wurden, werden dann zusammengefasst und versendet.

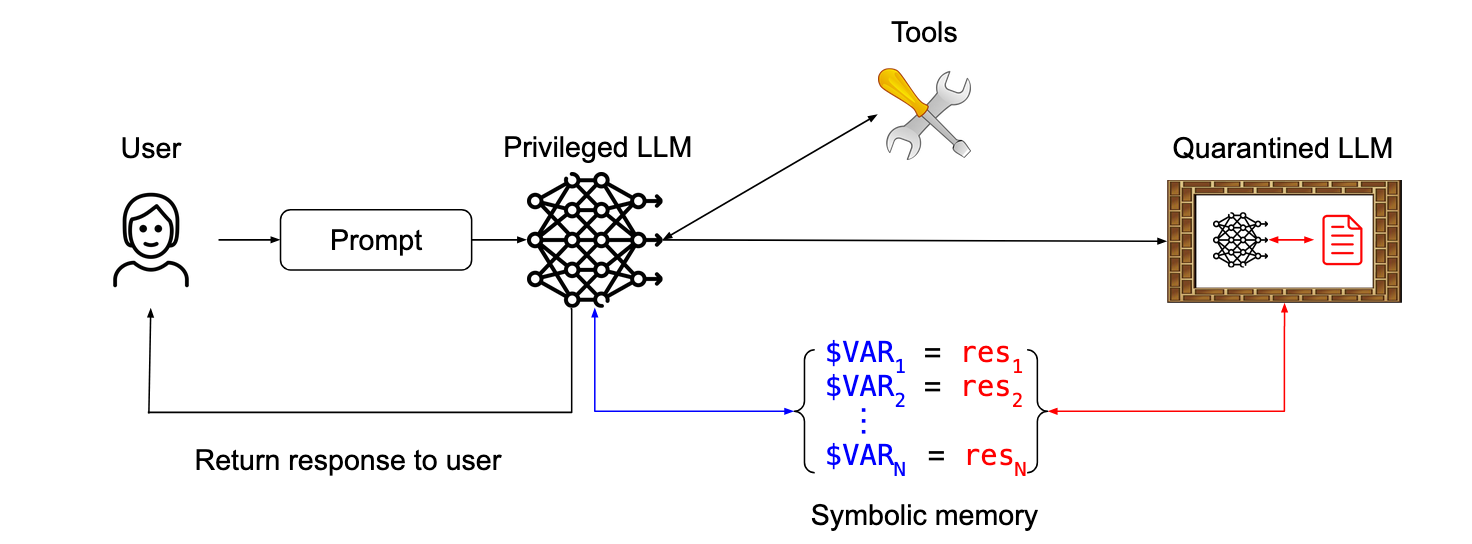

Duales LLM-Muster

In diesem Muster koordiniert ein privilegiertes LLM ein LLM in Quarantäne, um jegliche Offenlegung von nicht vertrauenswürdigen Inhalten zu vermeiden. Die unter Quarantäne gestellte LLM gibt symbolische Variablen zurück – z. B. $VAR1, das eine zusammengefasste Webseite repräsentiert und die die privilegierte LLM anfordern kann, um der Benutzer*in angezeigt zu werden, ohne selbst dem verdächtigen Inhalt ausgesetzt zu sein.

Ein privilegiertes LLM hat Zugriff auf Werkzeuge, verarbeitet aber niemals nicht-vertrauenswürdige Daten. Dieses LLM kann ein LLM in Quarantäne aufrufen, um nicht vertrauenswürdige Daten zu verarbeiten, jedoch ohne dabei Zugriff auf Werkzeuge zu haben. Die Ergebnisse der Verarbeitung nicht-vertrauenswürdiger Daten werden in einem Speicher abgelegt, den das privilegierte LLM nur durch Verweis manipulieren kann.

Siehe auch

The Dual LLM pattern for building AI assistants that can resist prompt injection by Simon Willison.

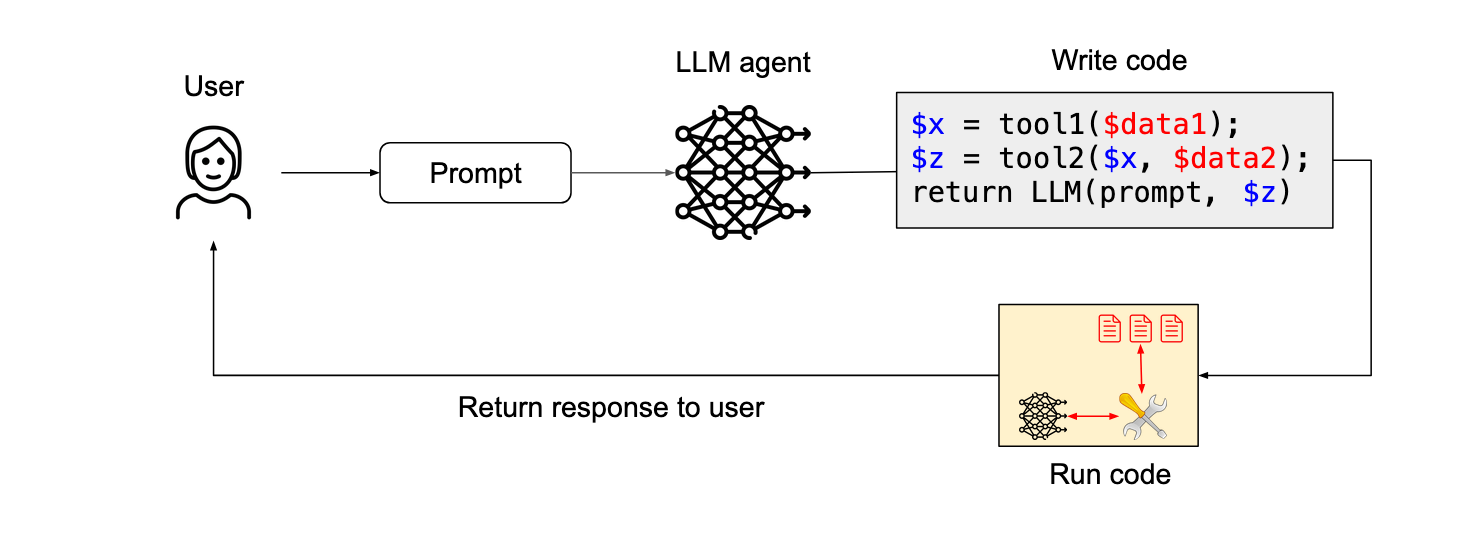

Code-Dann-Ausführen-Muster

Dieses Muster wird im sog. CaMeL-Paper von DeepMind beschrieben: Defeating Prompt Injections by Design. Es handelt sich um eine verbesserte Version des dualen LLM-Musters, bei dem der privilegierte LLM-Code in einer benutzungsdefinierten Sandbox-DSL (Domain Specific Language) generiert, die angibt, welche Tools aufgerufen werden sollen und wie ihre Ausgaben aneinander weitergegeben werden sollen.

Die DSL ist so konzipiert, dass sie eine vollständige Datenflussanalyse ermöglicht, so dass alle verfälschten Daten als solche markiert und durch den gesamten Prozess verfolgt werden können.

Das LLM schreibt einen Code, der Tools aufrufen und andere LLMs anrufen kann. Der Code wird dann auf nicht-vertrauenswürdigen Daten ausgeführt.

Kontext-Minimierung-Muster

„Das sicherste Design, das wir hier in Betracht ziehen können, ist eines, bei dem der Code-Agent nur über eine streng formatierte Schnittstelle mit nicht vertrauenswürdiger Dokumentation oder nicht vertrauenswürdigem Code interagiert (z. B. sieht der Agent anstelle von beliebigem Code oder Dokumentation nur eine formale API-Beschreibung). Dies kann durch die Verarbeitung nicht vertrauenswürdiger Daten mit einem unter Quarantäne gestellten LLM erreicht werden, der angewiesen ist, die Daten in eine API-Beschreibung mit strengen Formatierungsanforderungen zu konvertieren, um das Risiko von Prompt Injections zu minimieren (z. B. Methodennamen mit maximal 30 Zeichen).

- Nutzwert

- Der Nutzen ist eingeschränkt, da der Agent nur APIs und keine Beschreibungen in natürlicher Sprache oder Beispiele für Code von Dritten sehen kann.

- Sicherheit

- Prompt-Injektions müssten überleben, in eine API-Beschreibung formatiert zu werden, was unwahrscheinlich ist, wenn die Formatierungsanforderungen streng genug sind.”

Die Eingabeaufforderung des Users informiert die Aktionen des LLM-Agenten (z. B. den Aufruf eines bestimmten Tools), wird aber danach aus dem Kontext des LLM entfernt, um zu verhindern, dass sie die Antwort des LLM verändert.

Hinweis

So sehr sich die Miniemirung des Kontexts mit unseren Erfahrungen deckt, so sehr bezweifeln wir jedoch, dass die Reduzierung des Methodennamen auf bis zu 30 Zeichen die Sicherheit erhöhen kann kreative Angriffe könnten diese Anforderung problemlos erfüllen und dennoch Schaden anrichten.

Empfehlungen

Auch wenn die Absicherung von universellen Agenten mit den derzeitigen Möglichkeiten unerreichbar bleibt, können anwendungsspezifische Agenten durch prinzipielles Systemdesign abgesichert werden. Die von den Autor*innen vorgeschlagenen Entwurfsmuster machen KI-Agenten gegen Prompt-Injection-Angriffe widerstandsfähiger. Dabei haben sie die Muster bewusst einfach gehalten, um sie leichter verständlich zu machen. Sie geben folgende zwei Empfehlungen für Entwickler*innen und Entscheider*innen:

- Priorisiert die Entwicklung anwendungsspezifischer Agenten, die sich an sichere Entwurfsmuster halten und klare Vertrauensgrenzen definieren.

- Verwendet eine Kombination von Entwurfsmustern, um robuste Sicherheit zu erreichen: kein einzelnes Muster wird wahrscheinlich für alle Bedrohungsmodelle oder Anwendungsfälle ausreichen.

Neben den vorgestellten Entwurfsmustern gibt es einige allgemeine Best Practices, die idealerweise beim Entwurf eines KI-Agenten immer berücksichtigt werden sollten. Diese beziehen sich auf den konservativen Umgang mit Modellprivilegien, User-berechtigungen und -bestätigungen. Darüberhinaus ermöglicht Sandboxing, minimale Berechtigungen und feingranulare Berechtigungen für jede Aktion zu definieren. Bewährte Sicherheitspraktiken gelten nach wie vor und sollten bei der Konzentration auf die Sicherung der KI-Komponente nicht vergessen werden.

Resümee

Prompt-Injections sind weiterhin eine der größten Herausforderungen für den verantwortungsvollen Einsatz von agentenbasierten Systemen, die viele so gerne bauen möchten. Erfreulicherweise nimmt die Aufmerksamkeit in der Forschungsgemeinschaft für diese Problemfälle zu.

Kriterien für sichere und nachhaltige Software

- Open Source

- Am besten könnt ihr bei quelloffener Software überprüfen, wie sicher eure Daten vor unberechtigten Zugriffen sind.

- Virtual Private Network

- Meist ist dies die Basis für den Zugriff auf ein Firmennetzwerk von außen. Vertraut jedoch nicht blindlings den oft falschen Versprechungen von VPN-Anbietern sondern nutzt quelloffene Programme wie OpenVPN oder WireGuard.

- Fernwartungssoftware

- Mit Remotely gibt es eine gute OpenSource-Alternative zu TeamViewer oder AnyDesk.

- Konfiguration

Kontrolliert auch bei Open-Source-Software, ob die Standard-Einstellungen wirklich datenschutzfreundlich sind:

So erstellt zum Beispiel Jitsi Meet externe Verbindungen zu gravatar.com und protokolliert mit dem Logging-Level INFO viel zu viele Informationen. Frühere Jitsi-Apps banden auch die Tracker Google CrashLytics, Google Firebase Analytics und Amplitude ein. Betreibt, wenn möglich, eigene STUN-Server, sonst wird meet-jit-si-turnrelay.jitsi.net verwendet.

- Verschlüsselungsmethoden

Hier solltet ihr unterscheiden zwischen der Transportverschlüsselung – idealerweise Ende-zu-Ende – und der Verschlüsselung von gespeicherten Daten.

Die Synchronisierungssoftware Syncthing nutzt beispielsweise sowohl TLS als auch Perfect Forward Secrecy, um die Kommunikation zu schützen.

Ihr solltet informiert werden, wenn sich der Fingerprint eines Schlüssels ändert.

- Metadaten

- Achtet darauf, dass Kommunikationssoftware Metadaten vermeidet oder zumindest schützt; sie können sehr viel über das Leben der Nutzer aussagen.

- Audits

- Auch die Sicherheitsrisiken von quelloffener Software lassen sich nur von Fachleuten erkennen. Nutzt Software, die einen Sicherheits-Audit erfolgreich bestanden hat.

- Tracker

Smartphone-Apps binden häufig sehr viele Tracker ein, die ohne das Wissen der Nutzer*innen Daten an Dritte wie Google oder Facebook weitergeben. εxodus Privacy ist eine Website, die Android-Apps analysiert und anzeigt, welche Tracker in einer App eingebunden sind.

Kontrolliert auch, ob die von einer App angeforderten Berechtigungen zur geplanten Nutzung passen. Es ist zum Beispiel unverständlich, warum Messenger wie Signal, Telegram und WhatsApp zwingend die Eingabe der eigenen Telefonnummer verlangen.

- Malvertising

Vermeidet Apps, die Werbung einbinden und damit die Gefahr von Werbung mit Schadcode bergen. Darüberhinaus können Trackingunternehmen über eingebundene Werbung die Aktivitäten der Nutzer*innen auswerten und vermarkten.

Es gibt zahlreiche Tools wie uBlock Origin für Firefox, Blokada für Android und iOS oder AdGuard Pro für iOS, die die Auslieferung von Werbung und den Abfluss persönlicher Daten unterbinden. Mit HttpCanary für Android-Apps und Charles Proxy für iOS-Apps können Nutzer selbst untersuchen, wie sich Apps verhalten, sofern die App-Entwickler nicht auf Certificate-Pinning zurückgreifen. Die Burp Suite schneidet deutlich mehr als nur Datenpakete mit und kann auch Certificate-Pinning umgehen.

- Dezentrale Datenspeicherung

- Am sichersten ist es, wenn Daten dezentral gespeichert werden. Falls dies nicht möglich ist, sind föderierte Systeme, wie zum Beispiel die E-Mail-Infrastruktur, zentralen vorzuziehen.

- Finanzielle Transparenz

- Falls hinter quelloffener Software Unternehmen stehen, sollten diese ihre Finanzen und finanziellen Interessen an der Software transparent darstellen. Ein gutes Beispiel ist in dieser Hinsicht Delta Chat.

- Verfügbarkeit

- Ist eine Android-App beispielsweise nur über Googles Play Store oder auch über den datenschutzfreundlicheren F-Droid Store.

- Datensparsamkeit

- Prüft bei der Auswahl von Software nicht nur, ob sie alle funktionalen Anforderungen erfüllt, sondern auch, ob sie nur die notwendigen Daten speichert.

- Datensynchronisation

- Daten einer Software sollten zwischen mehreren Geräten abgeglichen werden können, ohne dass ein zentraler Server zur Vermittlung dafür benötigt wird. So synchronisieren wir beispielsweise unsere KeePass-Datenbank direkt zwischen unseren Geräten mit Syncthing und nicht über WebDAV oder Nextcloud. Dadurch werden die Passwort-Daten nirgends zwischengespeichert, sondern nur dort gespeichert, wo sie auch gebraucht werden.

- Backup

- Damit alle relevanten Daten auch sicher über die gesamte Nutzungsdauer verfügbar sind, sollten Sicherungskopien erstellt werden. Diese sollten an einem sicheren Ort liegen, der auch rechtlich zulässig ist. Auch sollte die Sicherung automatisch erfolgen und die Backups verschlüsselt werden.

Rust für Kryptografie

Die Programmiersprache Rust [1] wird immer populärer und wird zunehmend zur Kryptografie eingesetzt. Für Rust spricht, dass die Sprache eine sehr sichere Speicherverwaltung verspricht, wodurch Fehler wie Pufferüberläufe und use after free unwahrscheinlicher werden. Angesichts der einer der bekanntesten TLS-Schwachstellen, dem OpenSSL Heartbleed-Bug [2], der die Speichersicherheit verletzt, ist diese Entwicklung nicht überraschend.

So wurde vor Kurzem für die curl-Bibliothek ein neues TLS-Backend mit Rustls [3] angekündigt [4]. Auch Hyper [5], eine in Rust geschriebene HTTP-Bibliothek, soll als Backend für Curl bereitgestellt werden [6].

Auch die Internet Security Research Group (ISRG) [7] kündigte an, dass sie ein Rust-basiertes TLS-Modul für den Apache-Webserver unterstützen werden [8]. Finanziert wird dies im Rahmen der Bemühungen von Google und der ISRG, Portierungen kritischer Open-Source-Software in speichersichere Sprachen zu überführen [9].

Der Umzug des Kryptographie-Pakets von Python führte jedoch zu heftigen Diskussionen un der Community, da vor allem einige ältere Plattformen ohne Rust-Compiler nicht mehr unterstützt würden [10]. Das cryptography [11]-Projekt hat bereits begonnen, Teile seines ASN1-Parsing-Codes in Rust zu reimplementieren, [12] [13] da ASN1-Parser in der Vergangenheit häufig Schwachstellen bei der Speichersicherheit aufwiesen.

| [1] | Rust |

| [2] | The Heartbleed Bug |

| [3] | Rustls |

| [4] | curl supports rustls |

| [5] | Hyper |

| [6] | Rust in curl with hyper |

| [7] | Internet Security Research Group |

| [8] | A Memory Safe TLS Module for the Apache HTTP Server |

| [9] | Google Security Blog: Mitigating Memory Safety Issues in Open Source Software |

| [10] | Dependency on rust removes support for a number of platforms #5771 |

| [11] | github.com/pyca/cryptography |

| [12] | Port a tiny tiny bit of the ASN.1 parsing to Rust |

| [13] | Rust in pyca/cryptography |

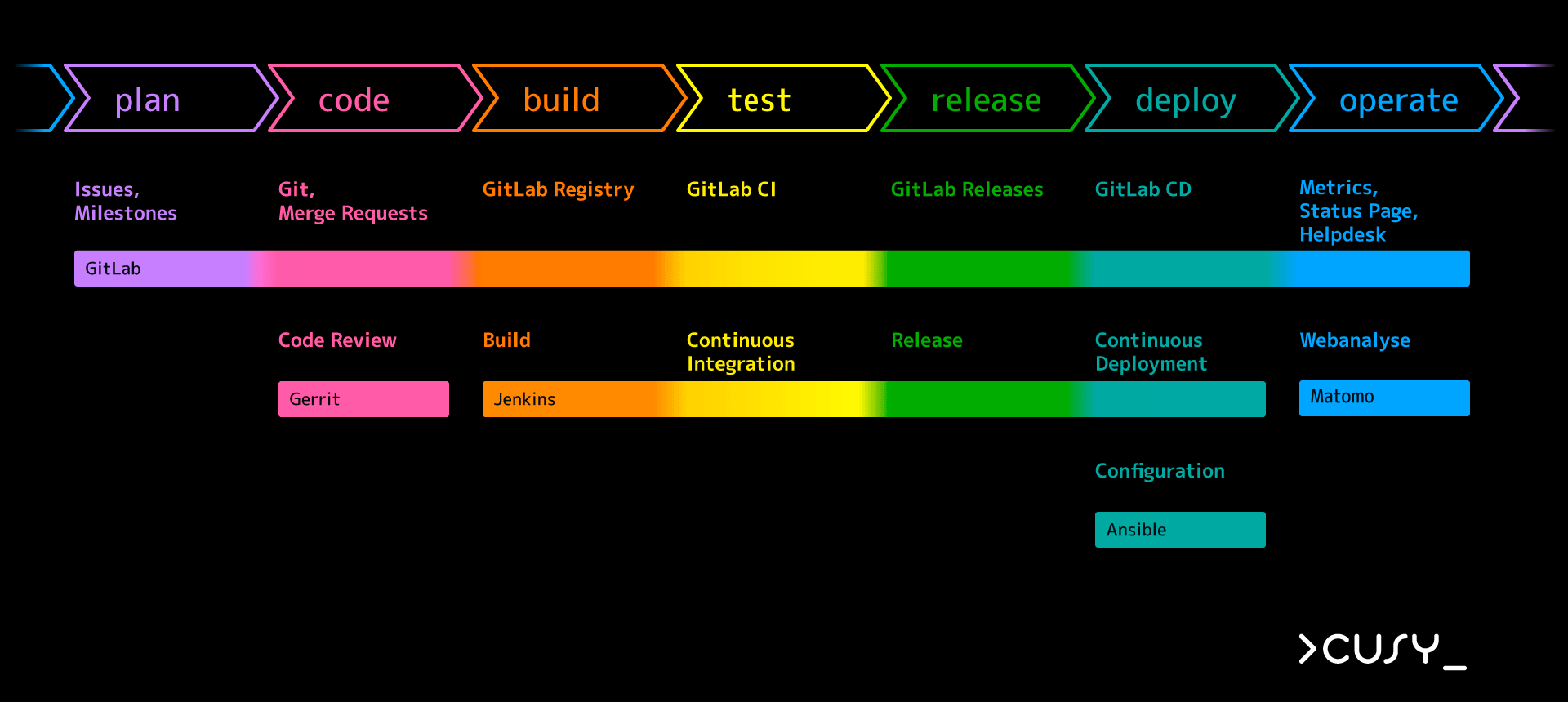

Compliance Management mit Gitlab

Im Einzelnen unterstützt GitLab

- durch die Verwaltung von Regeln und Richtlinien

- durch die Automatisierung von Compliance-Workflows

- durch ein Audit-Management, das Aktivitäten protokolliert, Vorfälle identifiziert und die Einhaltung der Compliance-Regeln nachweist

- durch ein Security-Management, das die Sicherheit des Quellcodes überprüft um Schwachstellen nachzuverfolgen und zu verwalten (→ DevSecOps).

Richtlinienverwaltung

Einzuhaltende Regeln und Richtlinien können definiert werden, sowohl interne Unternehmensrichtlinien als auch auf rechtlichen oder regulatorischen Rahmenbedingungen beruhende Richtlinien wie DSGVO, SOC2, PCI-DSS, SOX, HIPAA, ISO, COBIT, FedRAMP usw. GitLab stellt hierfür folgende Funktionen zur Verfügung:

- Feingranulare Benutzerrollen und Berechtigungen

- GitLab unterstützt fünf verschiedene Rollen mit unterschiedlichen Berechtigungen

- Compliance-Einstellungen

- Für verschiedene Projekte können unterschiedliche Compliance-Richtlinien festgelegt werden.

- Inventar

- Alle Aktionen werden inventarisiert.

Automatisieren der Compliance-Workflows

Sobald die Richtlinien und Regeln festgelegt sind, können die Prozesse automatisiert werden, z.B. durch

- Projektvorlagen

- Projektvorlagen mit bestimmten Prüfprotokollen und Prüfpfaden, wie z.B. bei HIPAA, können erstellt werden.

- Projekt-Label

- Je nach Richtlinie lassen sich unterschiedlich Label für Projekte und Aufgaben vordefinieren.

Audit-Management

Compliance-Audits erfordern die Nachvollziehbarkeit verschiedener Ereignisse wie z.B. Benutzeraktionen, Änderungen an den Berechtigungen oder Genehmigungen.

| [1] | ISO 37301:2021 Compliance management systems — Requirements with guidance for use |

EuGH kippt Privacy Shield

Paukenschlag mit Ansage

Während der Uraufführung der Symphonie Nr. 94 im Jahr 1792 weckte Haydn das verwöhnte Londoner Publikum im Andante des zweiten Satzes an einer besonders leisen Stelle mit einem lauten Paukenschlag plötzlich aus seinem Dämmerschlaf. Seitdem trägt das Musikstück den Beinamen ›Paukenschlagsymphonie‹.

Musikliebhaber, die heute in ein Haydn-Konzert gehen, sind natürlich vorbereitet, sodass der Effekt verpufft. Überraschungsmomente in der Kunst nutzen sich schnell ab. In der IT-Branche ist das offensichtlich nicht so, denn der Paukenschlag, mit dem der EuGH kürzlich das Privacy Shield kippte, scheint Politik und Wirtschaft völlig unvorbereitet getroffen zu haben. Dabei hat es schon einmal geknallt, als das oberste europäische Gericht vor fünf Jahren den Vorgänger vom Privacy Shield, das Safe-Harbour-Abkommen, für ungültig erklärt hatte.

Der neue Paukenschlag kam mit langer Ansage. Denn als am 12. Juli 2016 Privacy Shield in Kraft trat, warnten Datenschützer davor, sich auf dieses Abkommen zu verlassen. Im Cusy-Blog schlossen wir uns damals den Bedenken der Datenschützer an: »Man kann also davon ausgehen, dass Datenschützer auch gegen ›Privacy Shield‹ vor dem Europäischen Gerichtshof klagen werden. Eine dauerhafte Rechtssicherheit für Unternehmen, die personenbezogene Daten in die USA transferieren, zeichnet sich erst einmal nicht ab.«

Standardvertragsklauseln keine sichere Alternative

Während der EuGH den Privacy-Shield ins Nirwana beförderte, stellte er im gleichen Urteil fest, »dass die Prüfung des Beschlusses 2010/87 über Standardvertragsklauseln anhand der Charta der Grundrechte der Europäischen Union nichts ergeben hat, was seine Gültigkeit berühren könnte.« Unternehmen, die Daten ihrer Kunden in die USA transferieren, können also mit ihren Geschäftspartnern auch weiterhin Standardvertragsklauseln abschließen.

Allerdings, so betont Dr. Ingemar Kartheuser in der Legal Tribune Online, könnten die betroffenen Kunden und Mitarbeiter dieser Unternehmen »sich im Zweifelsfall an die zuständige lokale Datenschutzbehörde wenden, die unter Umständen US-Datentransfer des betreffenden Unternehmens untersagen könnte.« Susanne Dehmel aus der Bitkom-Geschäftsleitung befürchtet laut Spiegel Online sogar, dass die Praxis der Standardvertragsklauseln ins Wanken gerät.

Rechtssicherheit gibt es nur, wenn persönliche Daten in Europa bleiben

Allerorten wird nun die Rechtsunsicherheit beklagt, die sich für deutsche Unternehmen aus dem Urteil ergeben. Dabei ist eine solide und nachhaltige Lösung dieser Frage offensichtlich und naheliegend. Die Daten europäischer Bürger sollten in europäischen Rechenzentren gespeichert werden, solange ihre Verarbeitung in den USA (z.B. bei der Buchung eines Hotels) nicht zwingend erforderlich ist.

Der dritte Paukenschlag in ein paar Jahren sollte jedenfalls niemanden mehr überraschen. Ganz egal, unter welchem klingenden Namen die EU-Kommission einen Nachfolger für den Nachfolger aus dem Hut zaubert, ihn wird das gleiche Schicksal ereilen wie Safe Harbour und Privacy Shield, denn die grundsätzlichen Auffassungen von Datenschutz klaffen diesseits und jenseits des Atlantiks immer noch weit auseinander.

In der Politik scheint diese Erkenntnis auch langsam angekommen zu sein. So empfiehlt Bundesjustizministerin Christine Lambrecht, wie Spiegel Online berichtet, europäischen Unternehmen, Daten europäischer Bürger auf europäischen Servern zu speichern.

Update 24. August 2020

Der Landesbeauftragte für den Datenschutz und die Informationsfreiheit Baden Württemberg hat heute die Orientierungshilfe: Was jetzt in Sachen internationaler Datentransfer? (LfDI-BW-Orientierungshilfe-zu-Schrems-II.pdf) vorgelegt:

Im Zentrum des weiteren Vorgehens des LfDI Baden-Württemberg wird die Frage stehen, ob es neben dem von Ihnen gewählten Dienstleister/Vertragspartner nicht auch zumutbare Alternativangebote ohne Transferproblematik gibt.

Entwickler-Tools as a Service – datenschutzkonform aus Deutschland

Da durch moderne DevOps-Methoden Entwicklung und Betrieb immer enger zusammenwachsen, ist es ratsam, nicht erst im Produktivbetrieb von Software über den Datenschutz nachzudenken, sondern die gesamte agile Entwicklungs-Pipeline datenschutzkonform aufzustellen.

Cusy bietet seiner Kundschaft eine datenschutzkonforme Entwicklungs- und Betriebsplattform für den gesamten Lebenszyklus ihrer Anwendungen. Die Plattform ist modular aufgebaut, ermöglicht Privacy by Design und lässt sich flexibel skalieren. Agile Softwareteams profitieren von einer sofort einsetzbaren, vollständigen Tool-Chain: vom ersten Entwurf über das Projektmanagement und die Code-Verwaltung bis hin zum Deployment und dem Produktivbetrieb. Alle Daten, sowohl personenbezogene Daten von Kunden und Mitarbeitern als auch Geschäftsgeheimnisse, werden sicher und zuverlässig in einem deutschen Rechenzentrum gespeichert.

Cusy DevOps Toolchain

Meldet euch

Lasst euch noch heute bei der datenschutzkonformen Ausrichtung eurer IT von cusy beraten, damit ihr seelenruhig abwarten könnt, wie die Konkurrenz auch beim dritten Paukenschlag noch heftig zusammenzuckt.

Wir rufen euch auch gerne an!

Corona-Warn-App und Datenbank-Sicherheit

Alvar Freude ist Referent für technischen Datenschutz und Informationsfreiheit beim LfDI Baden-Württemberg. Zudem ist er Autor u.a. von PostgreSQL Secure Monitoring (Posemo) und TLS-Check. Er analysierte den Datenbank-Code des corona-warn-app Server und veröffentlichte seine Erkenntnisse auf Twitter.

Im Folgenden sind hier seine Tweets nochmal zusammengefasst und ergänzt:

Datenbank-Berechtigungen

Eines der wesentlichen Ergebnisse ist, dass die Datenbank-Berechtigungen viel zu weitgehend sind, und ein erfolgreicher Angreifer auf alle Daten zugreifen, diese löschen usw. könnte. Den Einwand, dass ein Angreifer nie soweit kommen dürfe widerlegt er mit der Erfahrung, dass dies leider immer wieder passiere.

Das PostgreSQL-Login per Superuser postgres sollte daher immer nur über Unix-Domain-Sockets und über localhost erlaubt sein. Der Zugang mit Peer-Authentifizierung in der pg_hba.conf-Datei ist hingegen ok:

# TYPE DATABASE USER ADDRESS METHOD local all postgres peer host all all 10.23.42.1/24 scram-sha-256

Da die Anwendung einen Datenbank-Superuser erhält, jedoch keine Datenbank konfiguriert wird, wird diese wohl automatisch angelegt. Dies hieße jedoch, dass der Prozess als Superuser ausgeführt werden müsste – eine ganz schlechte Idee. Die Datenbank sollte vom DBA mit Superuser-Rechten angelegt und anschließend so konfiguriert werden, dass sich nicht jeder (PUBLIC) damit verbinden kann:

CREATE DATABASE cwa; REVOKE ALL ON cwa FROM PUBLIC;

Damit kann sich nur noch der Superuser mit der Datenbank cwa verbinden.

Falls eine Tabelle, wie z.B. V1__createTables.sql jedoch zunächst normal angelegt wurde, d.h. PUBLIC alle Rechte hat, sollten diese entzogen werden mit:

REVOKE ALL ON diagnosis_key FROM PUBLIC; REVOKE ALL ON diagnosis_key FROM current_user;

Anschließend könnt ihr eine Rolle cwa_users mit den beiden Nutzern cwa_reader und cwa_inserter erstellen um zwischen lesenden und schreibenden Zugriffen unterscheiden zu können:

CREATE ROLE cwa_users; CREATE USER cwa_reader IN ROLE cwa_users PASSWORD '…'; CREATE USER cwa_inserter IN ROLE cwa_users PASSWORD '…';

Nun erhält die Rolle cwa_users zunächst CONNECT-Rechte und dann cwa_reader Lese- und cwa_inserter Hinzufügen-Rechte:

GRANT CONNECT ON DATABASE to cwa_users; GRANT SELECT ON diagnosis_key TO cwa_reader; GRANT INSERT ON diagnosis_key TO cwa_inserter;

Der cwa_reader-User kann jedoch damit zunächst alle Daten auf einmal lesen. Da dies jedoch nicht erforderlich ist, kann dieser Angriffspunkt durch eine Funktion beschnitten werden:

CREATE OR REPLACE FUNCTION get_key_data(in_id UUID)

RETURNS JSONB

AS 'SELECT key_data FROM diagnosis_key WHERE id = in_id;'

LANGUAGE sql SECURITY DEFINER SET search_path = :schema, pg_temp;

Anschließend wird die Funktion cwa_owner zugewiesen, cwa_reader und cwa_inserter die Berechtigungen entzogen und schließlich die Ausführung der Funktion cwa_reader erlaubt:

ALTER FUNCTION get_key_data(UUID) OWNER TO cwa_owner; REVOKE ALL ON FUNCTION get_key_dataUUID) FROM PUBLIC; GRANT EXECUTE ON FUNCTION get_key_data(UUID) TO cwa_reader;

Damit kann cwa_reader also nur noch einen einzelnen Datensatz lesen.

id

Interessant in der Tabellen-Definition ist auch, dass die id als bigserial realisiert ist. Eine hochzählende Zahl könnte jedoch von Angreifern erraten werden. Daher dürfte der UUIDv4-Datentyp besser geeignet sein. Zur UUIDv4-Generierung kommt entweder die uuid-ossp-Erweiterung oder für PostgreSQL≥9.4 auch die pgcrypto-Erweiterung infrage, also entweder:

CREATE EXTENSION "uuid-ossp"; CREATE TABLE diagnosis_key ( id uuid primary key default uuid_generate_v4() NOT NULL, … );

oder:

CREATE EXTENSION "pgcrypto"; CREATE TABLE diagnosis_key ( id uuid primary key default gen_random_uuid() NOT NULL, … );

Zeitstempel

In der Tabellen-Definition von V1__createTables.sql werden Datum und Zeit in submission_timestamp als bigint, also als Zahl, gespeichert, und dies obwohl es auch einen TIMESTAMP-Datentyp gibt. Dies hätte den Vorteil, dass mit ihnen auch gerechnet werden kann, also z.B.:

SELECT age(submission_timestamp); SELECT submission_timestamp - '1 day'::interval;

Außerdem könnten die Daten nach einer bestimmten Zeit gelöscht werden, z.B. nach dreißig Tagen mit:

DELETE FROM diagnosis_key WHERE age(submission_timestamp) > 30;

Das Löschen kann noch beschleunigt werden, wenn für jeden Tag mit der PostgreSQL-Erweiterung pg_partman eine eigene Partition erstellt wird.

Datenschutz in Zeiten von Covid-19

Unternehmen und Organisationen haben Daten, die sie nicht auch anderen zur Verfügung stellen wollen. Zudem stehen sie auch ihren Kunden, Partnern und Angestellten in besonderer Verantwortung. Nicht Souverän dieser Daten zu sein, bedeutet nicht nur einen Vertrauensverlust, sondern meist auch kommerzielle Einbußen.

Zeigt euren Kunden, Partnern und Mitarbeitern, dass euch Datenschutz wichtig ist und ihr Verantwortung übernehmt zur Wahrung ihrer Privatsphäre. Zeigt, dass ihr die Regeln der Europäischen Datenschutz-Grundverordnung (DSGVO) von Mai 2018 umgesetzt habt.

Verzichtet daher auf Google-Dienste und benutzt Alternativen. Google verdient Geld mit den Daten, die ihr Google liefert:

Mit eurer Erlaubnis gebt ihr uns weitere Informationen über euch selbst und eure Freunde, wodurch wir die Qualität unserer Suche verbessern können. Ihr müsst überhaupt nicht tippen. Wir wissen wo ihr seid. Wir wissen, wo ihr wart. Wir können mehr oder weniger wissen, woran ihr denkt. [1]

Diese Äußerung des damaligen Google CEO, Eric Schmidt, ist aktueller denn je. Es kann einem schon unheimlich werden bei der Vorstellung, dass ein Konzern mehr oder weniger weiß, woran man denkt. Lediglich einen Teil dieser Informationen gibt der Konzern auch wieder preis, sofern ihr noch ein Google-Konto besitzt – gespeicherte Graphen und andere Auswertungen bleiben euch weiter verborgen.

Im Folgenden wollen wir euch einige datenschutzfreundliche Alternativen zu Google-Diensten vorstellen:

… für eure Büroarbeit

- Jitsi statt Google Hangout, Zoom oder Microsoft Teams

- Mattermost statt Slack

- Nextcloud und OnlyOffice statt Google Docs, Google Sheets, Google Slides, Google Calendar und Google Drive

… für eure Website

- Elasticsearch statt Google Suche

- Matomo statt Google Analytics

- TextCaptcha oder Securimage statt Google reCAPTCHA

- Eigener OpenStreetMap-Server und Leaflet statt Google Maps auf Websites

- Fonts selbst ausliefern mit Make Google Fonts local und Google-Webfonts Helper statt Google Fonts

Zum Weiterlesen

- Telearbeit und Mobiles Arbeiten

- Information des Bundesbeauftragten für den Datenschutz und die Informationsfreiheit (BfDI), Januar 2019

- Top Tips for Cybersecurity when Working Remotely

- Artikel der European Union Agency for Cybersecurity (ENISA), März 2020

- Home-Office? – Aber sicher!

- Information des Bundesamts für Sicherheit in der Informationstechnik (BSI), März 2020

| [1] | Google’s CEO: ‹The Laws Are Written by Lobbyists›, 2010. |

Beuth Hochschule: Prototyp Medikamenten-App

Für die Beuth Hochschule entwickeln wir den Prototypen einer Medikamenten-App. Dabei soll die Sicherheit für Patienten bei der Medikation verbessert werden, und zwar insebsondere

- das Monitoring des Einnahmerhythmus

- die Warnung vor Nebenwirkungen und wechselseitigen Beeinflussungen.

Zudem sollte die App nicht nur von Patienten selbst genutzt werden können, sondern auch für Angehörige Und Pflegekräfte möglich sein.

Tatsächlich gibt es bereits viele Apps, die versprechen, die Anforderungen zu erfüllen. Bei einer genaueren Recherche wiesen sie jedoch erhebliche Mängel auf.

Fachliche Qualität

Die fachliche Qualität der meisten Apps ist nur selten erkennbar und dürfte, wenn die wenigen Überprüfungen zugrundegelegt werden, meist sehr gering sein. Dies ist umso problematischer, wenn Apps versprechen, auf Wechselwirkungen und doppelte Verordnungen ähnlich wirkender Medikamente hinzuweisen. Für Kunden, die sich darauf verlassen, dass ihre App sie schon auf Gefahren, z.B. bei ihren Selbstmedikationswünschen hinweisen wird, dürften massiv gefährdet sein.

Nutzergruppen

Die bereits existierenden Apps machen auch ganz selten Angaben zu ihren Nutzergruppen, weder zur

- Eignung für spezifische Erkrankungen/Leiden

- Eignung für Geschlecht, spezielle Altersgruppen (bzw. -bereiche) etc.

- Eignung für bestimmte Gesundheitsberufe bzw. Berufsgruppen und Settings: klinisch, ambulant, zu Hause, …

- Eignung bei physiologischen und körperlichen Beeinträchtigungen, auch nicht die Unterstützung für TalkBack für Android und VoiceOver für iPhone.

- Unterstützung länderspezifischer Arzneimittel und Packungsgrößen

Datenschutz

Auch der Umgang mit Nutzerdaten ist meist mangelhaft. Die Datenschutzerklärungen lassen Kunden meist im Unklaren, was mit ihren Angaben geschieht. Dies ist umso problematischer, da über 80% der Apps Daten an Infrastrukturanbieter wie Google, Facebook etc. übertragen. Noch nicht einmal die verschlüsselte Übertragung von Nutzerdaten war immer gewährleistet, dies vor allem dann nicht, wenn Daten per E-Mail übertragen werden. Die wenigen unabhängigen Testverfahren dürften hier kaum zu einer Klärung beitragen, da sie sich meist auf die Selbstauskunft verlassen.

Das Problem mit SSH Agent-Forwarding

Am 12. April 2019 wurde die Website matrix.org gehackt. Anschließend wurden auf GitHub einige der Fehler veröffentlicht, die diesen Angriff ermöglicht haben, u.a. [SECURITY] SSH Agent Forwarding. Eine Zusammenfassung dieser Fehler findet sich in Repost of the security issues. Dabei war der initiale Fehler, dass den Entwicklern SSH-Forwarding erlaubt wurde.

Problem und Lösungen für SSH Agent-Forwarding

Selbst in den man pages von ssh_config wird gewarnt:

Agent forwarding should be enabled with caution. Users with the ability to bypass file permissions on the remote host (for the agent's Unix-domain socket) can access the local agent through the forwarded connection. An attacker cannot obtain key material from the agent, however they can perform operations on the keys that enable them to authenticate using the identities loaded into the agent.

Einfach ausgedrückt: Wenn der Jump Server kompromitiert ist und SSH Agent-Forwarding als Verbindung zu einem anderen Computer verwendet wird, kann auch der Zielhost angegriffen werden.

Statt SSH Agent-Forwarding sollte besser ProxyCommand oder ProxyJump (ab OpenSSH 7.3) verwendet werden, da dann die TCP-Verbindung über ssh an den Zielhost weitergeleitet wird und so eine Ende-zu-Ende-Verschlüsselung realisiert wird. Falls dann jemand auf dem Jump Host versucht, die Verbindung mit einem Man-in-the-Middle-Angriff zu unterbrechen, warnt ssh vor dieser Unterbrechung.

ProxyCommand kann z.B. folgendermaßen konfiguriert werden:

Host bastion HostName bastion.example.org Host target HostName target.example.internal Port 2222 ProxyCommand ssh -W %h:%p bastion

Die entsprechende Konfiguration mit ProxyJump kann z.B. so aussehen:

Host bastion HostName bastion.example.org Host target HostName target.example.internal Port 2222 ProxyJump bastion

Alternativ können beide Optionen selbstverständlich auch über die Befehlszeile angegeben werden:

ssh -o 'ProxyJump=bastion.example.org' target.example.internal -p 2222

Eskalation

Die Eskalation von Privilegien hätte vermieden werden können …

- wenn die Entwickler nur den Zugriff bekommen hätten, der unbedingt benötigt wird und nicht root-Zugriff auf alle Server.

- wnn nicht alle Server direkt über das Internet erreichbar gewesen wären.

- wenn mit sshd_config nicht Schlüssel in authorized_keys2 hinzugefügt werden könnten.

- wenn nicht vertrauliche Daten im Repository für die interne Kommunikation gespeichert worden wären.

- wenn auf den Hosts nur die eigene Konfiguration gespeichert gewesen wäre.

- wenn die Log-Dateien besser analysiert und Warnmeldungen bei ungewöhnlichem Verhalten geschickt worden wären.

- wenn GPG-Schlüssel zum Signieren von Paketen nicht auf Production-Hosts hinterlegt gewesen wären.

- wenn Zwei-Faktor-Authentifizierung (2FA) verwendet worden wäre, z.B. mit Yubikey.

Mattermost – die datenschutzkonforme Slack-Alternative

- Sicherheit

- Bereitstellung moderner und HTTPS-verschlüsselter Kommunikation. Ihr bleibt im Besitz eurer Daten und werdet niemals eingesperrt.

- Konfigurierbarkeit

- Nutzt eine flexible, datenschutzkonforme Lösung für Unternehmen mit umfassender API und offenem Quellcode auch für mobile und Desktop-Apps.

- Skalierbarkeit

- Mettermost lässt sich einfach skalieren von kleinen Teams bis hin zu großen Unternehmen.

Funktionen

Direkt-, Gruppen- und öffentliche Nachrichten

Mattermost erlaubt sowohl Direktnachrichten, Nachrichten an ein bestimmtes Team oder an die Öffentlichkeit. Dabei lassen sich alle Nachrichten durchsuchen.

Datenaustausch

Mattermost erlaubt auch den einfachen Austausch von Dateien und Bildern. Dabei könnt ihr selbstverständlich auch wählen, ob ihr diese mit einzelnen Personen, Teams oder öffentlich teilen wollt. Und natürlich könnt ihr auch mehrere Dateien und Bilder gleichzeitig hochladen.

Webhooks

Mattermost bietet sog. Webhooks an, mit denen sowohl eingehende wie auch ausgehende Nachrichten konfiguriert werden können. Diese sind Slack-kompatibel. Darüberhinaus unterstützt Mattermost auch Markdown als Auszeichnungssprache.

Unter Apps & Integrations findet ihr eine Reihe von nativen Anwendungen für iOS, Android, Windows, OS X, und Linux. Hier finden sich auch einige Implementierungen für

- Bots

- Issue Tracker Integrations

- Monitoring Service Integrations

- CI Integrations

- Source Control Integrations

- …

Migration von Slack

Die Nutzerkonten und Archive der verschiedenen Kanäle bei Slack lassen sich einfach in Mattermost importieren.

Video-Konferenz

Mattermost unterstützt Video- und Audio-Anrufe. Hierfür können wir unseren Kunden einen eigenen Jitsi-Meet-Server zur Verfügung stellen, und Mattermost integriert diese Videokonferenzen dann im jeweiligen Chat.

2016 – das Jahr, in dem HTTPS die 50-Prozent-Hürde nahm

Unzählige Organisationen haben im vergangenen Jahr ihre Websites auf das sichere Transportprotokoll umgestellt: Heise, The Guardian, Wired, SourceForge, und viele mehr. Laut Mozillas Telemetrie-Daten übertraf der TLS-verschlüsselte Traffic im Oktober erstmals die 50-Prozent-Marke. Vermutlich wird es jedoch wohl noch viele Jahre dauern bis alle Sites verschlüsselt ausgeliefert werden und HTTP deaktiviert werden kann.

Es gab jedoch auch einige neue Angriffe: SLOTH (Security Losses from Obsolete and Truncated Transcript Hashes), Sweet32 und DROWN ließen uns nicht vergessen, dass alte, unsichere Algorithmen weiterhin eine Bedrohung darstellen.

Zertifizierungsstellen sind nach wie vor bedeutend, wenn es um die Sicherheit von TLS geht. Der Rauswurf von WoSign und StartCom erinnerte daran. Erfreulicherweise gibt es mit Let's Encrypt nun auch freie zertifikate die erheblich zur Verbreitung von HTTPS beigetragen haben. Und dank Zertifikatstransparenz, die für alle neuen Zertifikate ab Oktober 2017 erforderlich ist, kann der Missbrauch in diesem Bereich heute viel besser erkannt werden.

Auch TLS 1.3 wird ab Anfang 2017 die Sicherheit und Leistung für verschlüsselte Verbindungen deutlich verbessern.

Und wer sich weiter über diese Themen informieren möchte, kann sich die Videos einiger Vorträge beim 33ten Chaos Communication Congress (33C3) anschauen:

Safe-Harbor Abkommen endgültig ausgelaufen

Im Oktober kippte der Europäische Gerichtshof das so genannte Safe-Harbor-Abkommen zwischen der EU und den USA. Seit dem 1.2.2016 ist auch die Übergangsfrist abgelaufen und alle Unternehmen, die Daten mit den USA austauschen, agieren in einer rechtlichen Grauzone. Datenschutzbehörden können Unternehmen, die personenbezogene Daten nicht datenschutzkonform in die USA transferieren, mit einem Bußgeld in Höhe von bis zu 300.000 EUR belegen. Ein neues Abkommen, das Rechtssicherheit gewähren würde, ist nicht in Sicht.

Oft wird Unternehmen die Nutzung der EU-Standardvertragsklausel als Interimslösung empfohlen. Doch laut Dr. Rauschhofer ist auch diese Lösung nicht wirklich tragbar.

»Betrachtet man (…) die Komplexität und Kompliziertheit der Themen (…) müsste fast ein Wunder geschehen, wenn Anfang Februar ein Konsens über die Zulässigkeit des Datentransfers in die USA erzielt wird. Realistisch betrachtet bedeutet dies für die Verantwortlichen eines Unternehmens, die datenschutzrechtliche Zulässigkeit von Datenübermittlungen sicherzustellen. Soweit diese bislang noch in die USA erfolgen, dürfte zu erwarten sein, dass selbst auf Basis der EU-Standard-Vertragsklauseln diese als unzulässig angesehen werden.«

Da auch die sogenannte Einwilligungs-Lösung im Einzelfall problematisch sei, sieht Dr. Rauschhofer für Unternehmen nur eine sichere Lösung: ernsthaft über einen Exit nachzudenken und sofort Verhandlungen mit datenschutzkonformen IT-Dienstleistern innerhalb der EU aufzunehmen, denn es sei »davon auszugehen, dass eine prüfende Datenschutzbehörde kein Bußgeld verhängen wird, wenn das Unternehmen hier unverzüglich nach dem Scheitern einer Lösung eine rechtskonforme Umsetzung begonnen hat.

Abschließend rät Dr. Rauschhofer den Unternehmen:

»Als sorgfältiger Unternehmer sollte man daher nach unserer Auffassung bereits jetzt vorsorglich Verhandlungen mit datenschutzkonformen Anbietern aufnehmen.«

Als ein IT-Anbieter, der von Anfang an auf Datensicherheit und Datenschutz größten Wert gelegt hat, sieht sich Cusy einmal mehr bestätigt. Die Entwicklungs- und Betriebsplattform von Cusy ist so aufgebaut, dass sie die strengen Richtlinien des deutschen Datenschutzes erfüllt. Das entlastet Entwickler und Betreiber und gibt ihren mehr Sicherheit. Firmen, die zu einem datenschutzkonformen Anbieter wechseln möchten, bietet Cusy eine umfassende technische Beratung für mehr Datenschutz und Datensicherheit sowie eine tatkräftige Unterstützung bei der Migration ihrer Anwendungen.

Update 6.6.2016: Erste Bußgelder verhängt

Die Hamburger Datenschutzbehörde hat erste Bußgelder gegen Unternehmen verhängt. Nachdem der EuGH das Safe-Harbour-Abkommen im Oktober 2015 für ungültig erklärt hat, prüfte die Hamburger Datenschutzbehörde 35 international agierende Unternehmen in Hamburg. Drei Bußgeldbescheide sind mittlerweile rechtskräftig geworden. Die drei Unternehmen hatten auch sechs Monate nach dem Wegfall von Safe-Harbour noch keine datenschutzrechtlich akzeptable Alternative für den Transfer von persönlichen Daten in die USA geschaffen. Die Bußgelder fielen niedrig aus, da die Unternehmen ihr Verfahren inzwischen auf Standardvertragsklauseln umgestellt haben.

In seiner Presseerklärung weist die Hamburger Behörde aber daraufhin, dass im Rahmen der Privacy-Shield-Verhandlungen auch »über die Zulässigkeit der derzeit nicht beanstandeten alternativen Übermittlungsinstrumente, insbesondere sogenannter Standardvertragsklauseln, zu entscheiden sein« wird. Dies ist ein deutlicher Hinweis darauf, dass auch die Standardvertragsklauseln rechtlich umstritten sind und damit keine dauerhaft sichere Lösung darstellen. (Näheres dazu in diesem Artikel auf Heise Online.)

Die Empfehlungen von Dr. Rauschhofer, sich einen datenschutzkonformen IT-Dienstleister innerhalb der EU zu suchen, erhalten durch diese Entwicklung neue Aktualität.

Erste Bußgelder wegen Datentransfer in die USA verhängt

Im Oktober kippte der Europäische Gerichtshof das so genannte Safe-Harbor-Abkommen zwischen der EU und den USA. Seit dem 1.2.2016 ist auch die Übergangsfrist abgelaufen und alle Unternehmen, die Daten mit den USA austauschen, agieren in einer rechtlichen Grauzone. Datenschutzbehörden können Unternehmen, die personenbezogene Daten nicht datenschutzkonform in die USA transferieren, mit einem Bußgeld in Höhe von bis zu 300.000 EUR belegen.

Die Hamburger Datenschutzbehörde hat nun erstmals ein solches Bußgeld verhängt. Die Behörde hat seit Oktober 2015 35 international agierende Unternehmen in Hamburg geprüft. Drei Bußgeldbescheide sind mittlerweile rechtskräftig geworden. Die drei Unternehmen hatten auch sechs Monate nach dem Wegfall von Safe-Harbor noch keine datenschutzrechtlich akzeptable Alternative für den Transfer von persönlichen Daten in die USA geschaffen.

Die Bußgelder fielen jedoch vergleichsweise niedrig aus, da die Unternehmen ihr Verfahren inzwischen auf Standardvertragsklauseln umgestellt haben.In seiner Presseerklärung weist die Hamburger Behörde aber darauf hin, dass im Rahmen der Privacy-Shield-Verhandlungen auch »über die Zulässigkeit der derzeit nicht beanstandeten alternativen Übermittlungsinstrumente, insbesondere sogenannter Standardvertragsklauseln, zu entscheiden sein« wird. Dies ist ein deutlicher Hinweis darauf, dass auch die Standardvertragsklauseln rechtlich umstritten sind und damit keine dauerhaft sichere Lösung darstellen. (Näheres dazu in diesem Artikel auf Heise Online.)

Die Datenschutzbehörden haben bereits im Oktober 2015 darauf hingewiesen, dass im Lichte des EuGH-Urteils die Standard-Vertragsklausel in Frage gestellt sei. Da auch Privacy Shield, das Nachfolgeabkommen von Safe Harbour umstritten ist, sollten Unternehmen, die auf der sicheren Seite sein wollen, jetzt Verhandlungen mit datenschutzkonformen IT-Dienstleistern innerhalb der EU aufzunehmen.

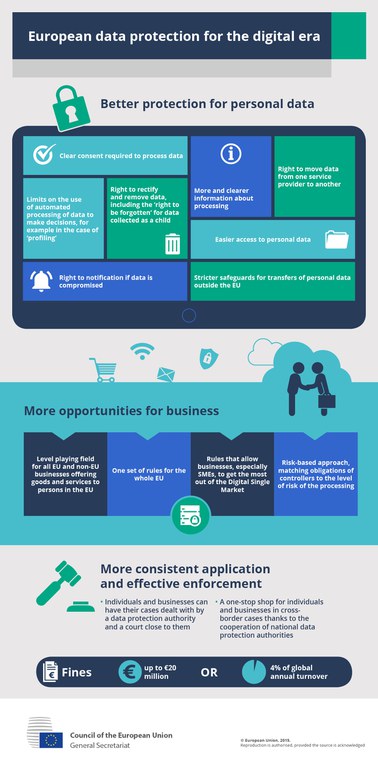

Was bringt die neue Datenschutzgrundverordnung (DSGVO)?

Deutsches Datenschutzrecht als Vorbild

Die DSGVO übernimmt in weiten Teilen Regelungen und Grundsätze aus dem deutschen Datenschutzrecht. So ist zum Beispiel auch in Zukunft jede Nutzung von persönlichen Daten erst einmal grundsätzlich verboten, wenn sie nicht explizit erlaubt ist oder wenn der Betroffene der Nutzung seiner Daten ausdrücklich zugestimmt hat. Ferner bleiben die Grundsätze der Datensparsamkeit, der Transparenz und der Zweckbindung gültig.

Die neuen und verschärften Regelungen

Umfangreiche Informationspflichten

Die Informationspflicht von Unternehmen wurde verschärft. Sie sind zukünftig verpflichtet, den Nutzern ihrer Dienste Auskunft zu erteilen über die Rechtsgrundlage zur Datenverarbeitung, die Dauer der Speicherung, die Art und Weise der Weitergabe von Daten an Auftragsdatenverarbeiter und vieles mehr.

Recht auf Datenportabilität

Nutzer*innen haben in Zukunft ein Recht auf Datenportabilität. Sie können in Zukunft zum Beispiel darauf bestehen, dass ihre Daten in einem strukturierten, gängigen und maschinenlesbaren Format an einen anderen Anbieter weitergegeben werden. Diese Regelung soll die Entwicklung interoperabler Formate fördern und wird vermutlich Auswirkungen auf die Entwicklung neuer Softwaresysteme haben.

Rechenschaftspflicht und Beweisumkehr im Streitfall

Ein großer Aufwand erwächst Unternehmen, Behörden und Selbstständigen aus der Rechenschaftspflicht. Sie müssen geeignete technische und organisatorische Maßnahmen ergreifen, um lückenlos nachweisen zu können, dass sie datenschutzkonform handeln. In einem Artikel der c’t wird darauf hingewiesen, dass sich hieraus haftungsrechtliche Konsequenzen ergeben und vor Gericht die Beweislast umgekehrt wird. Bisher mussten Betroffene vor Gericht nachweisen, dass das Unternehmen oder die Behörde für eine Verletzung des Datenschutzes die Verantwortung trägt. In Zukunft muss der Datenverarbeiter nachweisen, dass er datenschutzkonform gehandelt hat.

Datensicherheit nach ISO/IEC 27001

Strengere Regeln gelten zukünftig bei der Datensicherheit. Der Anbieter muss nach der neuen DSGVO die Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme und Dienste gewährleisten, auf denen personenbezogene Daten verarbeitet werden. Eine Zertifizierung nach ISO/IEC 27001 kann dies sicherstellen.

Datenschutz-Folgenabschätzung

Auswirkungen auf die Entwicklung von Software dürfte eine weitere neue Regelung der DSGVO haben. Unternehmen müssen bei einer risikobehafteten Datenverarbeitung zukünftig eine Datenschutz-Folgenabschätzung durchführen. Falls sich aus dieser Abschätzung ein mögliches Risiko für die Betroffenen abzeichnet, müssen sie die zuständige Datenschutzbehörde darüber informieren. Diese soll dann innerhalb von acht Wochen dem Unternehmen schriftlich Empfehlungen zur Risikominimierung machen. Ob sich diese bürokratische Regelung in der Praxis bewährt, muss abgewartet werden. Softwareentwickler tun aber gut daran, Datenschutzüberlegungen in ihren Test-Szenarien abzudecken.

Hohe Strafen

Die DSGVO verpflichtet Unternehmen, Behörden und Selbstständige dazu, ein aufwändiges Datenschutzmanagement aufzubauen. Dass die EU es mit dem Datenschutz ernst meint, zeigen die neuen Sanktionen. Verstöße gegen die Verordnung können in Zukunft mit Strafzahlungen von bis zu 20 Millionen Euro oder bis zu 4 Prozent des globalen Umsatzes geahndet werden.

Nutzen Sie die Zeit bis zum Inkrafttreten der DSGVO!

Auch wenn die DSGVO erst in zwei Jahren in Kraft tritt, sollte man sich schon heute Gedanken zu Umsetzung machen. Nutzen Sie die nächsten Monate,

-

um sich einen umfassenden Überblick darüber zu verschaffen, wo und wie in Ihrem Unternehmen personenbezogene Daten verarbeitet werden,

-

um alle relevanten Datenverarbeitungsprozesse zu dokumentieren,

-

um ein Konzept zur Datensicherheit möglichst nach ISO 27001 zu erarbeiten und

-

um die Schritte vorzubereiten, die notwendig sind, um eine Datenschutz-Folgenabschätzung abgegeben zu können.

Die Datenschutz-Experten von Cusy stehen Ihnen bei technischen und organisatorischen Fragen gerne zur Verfügung. Als Kunde von Cusy profitieren Sie von einer technischen Infrastruktur, die bereits heute wichtige Vorgaben der neuen DSGVO erfüllt.

Weitere Informationen rund um die neue DSGVO finden Sie beim Berufsverband der Datenschutzbeauftragten Deutschlands (BvD) e.V.

Datenschutzkonforme Webanalyse mit Matomo, vormals Piwik

Glücklicherweise gibt es mit der Open-Source-Software Matomo eine datenschutzkonforme Alternative zu Google Analytics. Matomo kann als reine Inhouse-Lösung betrieben werden, sodass keine datenschutzrechtlich sensiblen, personenbezogenen Daten in die USA transferiert werden. Sämtliche Daten bleiben auf den Systemen des Website-Betreibers.

Datenschutzkonform konfigurieren

Wie Sie Matomo datenschutzkonform konfigurieren, hat Cusy in einer aktuellen FAQ zusammengestellt. So können Sie beispielsweise IP-Adressen bei der statistischen Verarbeitung automatisch anonymisieren, indem die letzten beiden Oktette der IP auf Null setzen (Beispiel: 198.172.130.12 wird zu 198.172.0.0). Dies stellt sicher, dass sich Nutzeraktivitäten nicht mehr bestimmten Internetanschlüssen zuordnen lassen. Außerdem beschreibt die FAQ, wie Sie die in den Datenschutzrichtlinien geforderte Opt-Out-Möglichkeit implementieren können und die DoNotTrack-Funktion moderner Browser respektieren können.

Großer Funktionsumfang

Der Funktionsumfang von Matomo ist groß und umfasst neben Echtzeitanalyse, Mandantenfähigkeit und Kampagnentracking viele Leistungsmerkmale zur technischen und inhaltlichen Optimierung von Webseiten.

Datenschutz international: Non Safe Habor und die Exit-Strategie

Die Adresse lautet: http://www.rechtsanwalt.de/datenschutz-non-safe-habor-exit-strategie/

Deutsche Aufsichtsbehörden reagieren auf Safe Harbor-Urteil des EuGH

Die Adresse lautet: https://www.datenschutzbeauftragter-info.de/deutsche-aufsichtsbehoerden-reagieren-auf-safe-harbor-urteil-des-eugh/

Die Folgen des Safe Harbor Urteils des EuGH – Aktuelles Positionspapier der Datenschutzbehörden und Handlungsempfehlungen

Die Adresse lautet: http://www.rechtzweinull.de/archives/1916-folgen-des-safe-harbor-urteils-des-eugh-aktuelles-positionspapier-der-datenschutzbehoerden-und-handlungsempfehlungen.html

Privacy Shield ist kein sicherer Hafen

So bezeichnete Jan Philipp Albrecht, der Berichterstatter des Europäischen Parlaments im Verfahren zur Europäischen Datenschutzverordnung, das Abkommen als einen Witz. Die EU-Kommission verkaufe fundamentale Bürgerrechte und riskiere, erneut vom Europäischen Gerichtshof gemaßregelt zu werden. Zentraler Punkt der Kritik ist, dass EU-Bürger*innen ihre Rechte nicht vor US-Gerichten einklagen können. Sie müssen ihre Datenschutzrechte auf dem Verwaltungsweg durchsetzen. Peter Schaar, der ehemalige Bundesbeauftragte für Datenschutz und Informationsfreiheit, hält es deshalb auch für fraglich, ob die neuen Bestimmungen in den USA, auf denen der ›Privacy Shield‹ aufbaut, den Rechtsschutzgarantien der EU-Grundrechte-Charta genügen.

Man kann also davon ausgehen, dass Datenschützer auch gegen ›Privacy Shield‹ vor dem Europäischen Gerichtshof klagen werden. Eine dauerhafte Rechtssicherheit für Unternehmen, die personenbezogene Daten in die USA transferieren, zeichnet sich erst einmal nicht ab. Das unangenehme Szenario, das zum Beispiel der auf IT-Recht spezialisierte Rechtsanwalt Dr. jur. Hajo Rauschhofer entwirft, bleibt damit immer noch bedrohlich aktuell. Das gilt auch für das Fazit des Rechtsanwaltes: Auf der sicheren Seite sind Unternehmen nur dann, wenn sie ihre Daten in Europa bei einem datenschutzkonformen Anbieter speichern und verarbeiten. »Als sorgfältiger Unternehmer«, so Dr. Rauschhofer »sollte man daher nach unserer Auffassung bereits jetzt vorsorglich Verhandlungen mit datenschutzkonformen Anbietern aufnehmen.«

Als ein IT-Anbieter, der von Anfang an auf Datensicherheit und Datenschutz größten Wert gelegt hat, sieht sich Cusy einmal mehr bestätigt. Natürlich kann Cusy nicht alle Datenschutzprobleme deutscher Unternehmen lösen. Aber die Entwicklungs- und Betriebsplattform von Cusy ist so aufgebaut, dass sie die strengen Richtlinien des deutschen Datenschutzes erfüllt. Das entlastet Entwickler und Betreiber und gibt ihnen mehr Sicherheit.

Firmen, die mit ihrer Entwicklungs- und Betriebsplattform zu einem datenschutzkonformen Anbieter wechseln möchten, bietet Cusy eine umfassende technische Beratung für mehr Datenschutz und Datensicherheit sowie eine tatkräftige Unterstützung bei der Migration ihrer Anwendungen.

Update:

Die deutschen Datenschützer lehnten auf der 91. Konferenz der unabhängigen Datenschutzbehörden des Bundes und der Länder das Abkommen in seiner bisherigen Form ab, da der Datenschutz in den USA nicht auf europäischem Niveau sei (Adäquanz). Sie schreiben in einem Beschluss, der kurzzeitig online war und von dem Rechtsanwalt Dr. Carlo Piltz gesichert werden konnte:

Der bislang vorgelegte Entwurf der Adäquanzentscheidung genügt nicht, um von einem angemessenen (essentially equivalent) Datenschutzniveau sprechen zu können. (…) Es besteht daher dringender Nachbesserungsbedarf. (…) Die Art-29-Gruppe kann auf der Basis der vorgelegten Dokumente keine zustimmende Stellungnahme zur Adäquanzentscheidung im Sinne von Erwägungsgrund 128 des Entscheidungsentwurfs abgeben. Sollte die KOM die Adäquanzentscheidung treffen, ohne die Defizite auszuräumen, wird die Art-29-Gruppe befürworten, dass diese Entscheidung (etwa durch Musterklagen einzelner Datenschutzaufsichtsbehörden) durch Vorlage an den EuGH überprüft wird.

Im Klartext heißt das: Die deutschen Datenschützer wollen, dass die Artikel-29-Datenschutzgruppe (ein EU-Gremium bestehend aus Vertretern der nationalen Datenschutzbehörden) Privacy Shield in der aktuellen Fassung ablehnt. Ferner soll die Gruppe die EU-Kommission auffordern nachzubessern und mit einer Klage vor dem EuGH drohen, falls die Kommission keine Nachbesserung vornehmen sollte. Ob die europäischen Datenschützer die Position ihrer deutschen Kolleg*inen übernehmen werden, ist noch nicht entschieden. Der Klageweg gegen Privacy Shield bleibt aber so oder so offen. Eine Lösung des Problems rückt damit in weite Ferne.

Wenn Sie Fragen zu Datenschutz, Datensicherheit und IT-Compliance haben,

wendet euch vertrauensvoll an Veit Schiele von Cusy.

Telefon: +49 30 22430082

E-Mail: info@cusy.io